Eigene Keycloak-Installation anbinden

Falls die enthaltene Keycloak-Installation durch eine eigene Keycloak-Installation ersetzt werden soll, muss eine Keycloak-Konfigurationsdatei (keycloak_config.json) im Serververzeichnis unter \configurations erstellt werden.

Beispiel

{

"connection": {

"realm": "X4Realm",

"auth-server-url": "https://servername:8443/auth/",

"resource": "X4",

"ssl-required": "none",

"confidential-port": 443,

"credentials": {

"provider": "legacy",

"legacy": "XXX",

"secret": "XXX"

}

}

}Die Konfigurationsdatei enthält folgende Elemente:

Element | Beschreibung |

|---|---|

| Übergeordneter Block mit allen Verbindungsparametern |

| Name des Realms, der für die Verbindung genutzt wird |

| URL des Authentifizierungsservers, über den die Anmeldung erfolgt (im Auslieferungszustand für das All-in-One-Installationspaket von X4 BPMS ist dies http://localhost:8085). |

| Name des Clients, der sich anmeldet. |

| Angabe, ob SSL/TLS für die Verbindung erforderlich ist. Dieses Element ist optional und kann für den Ausnahmefall verwendet werden, dass die Kommunikation zwischen X4 und Keycloak ohne HTTPS erfolgen soll. |

| Port, unter dem Keycloak extern verfügbar ist. Dieses Element ist optional und kann für den Fall verwendet werden, dass Keycloak hinter einem Reverse-Proxy-Server betrieben wird. |

| Block mit Zugangsdaten für die Authentifizierung |

| Verwendeter Credential-Provider |

| Verwendeter Legacy-Provider |

| Client Secret/Passwort für die Authentifizierung |

Folgende Rollen müssen in Keycloak erstellt werden:

Rolle | Beschreibung |

|---|---|

x4_admin_access | Gewährt Zugriff auf die X4 ReST-API. |

x4_control_center | Gewährt in Zukunft Zugriff auf das X4 Control Center. |

x4_dev_access | Gewährt Zugriff auf den X4 Designer. |

x4_dev_access_* | Gewährt Zugriff auf alle X4 Repositorys. |

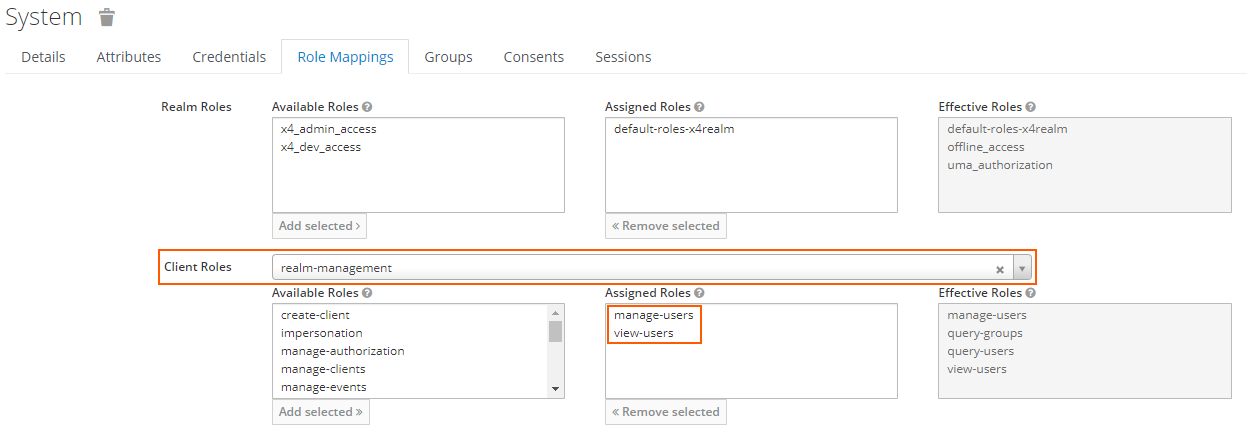

Um die X4 ReST-API zu verwenden, müssen dem entsprechenden Benutzer die folgenden Rechte erteilt werden:

Client Roles |

|

|---|---|

Assigned Roles |

|

Weitere Informationen