X4 Server

Ersetzen der Engine-Caches durch ein modernes Framework und Entfernen der Einträge aus x4config.xml

Die Einträge <productionMode> zum Aktivieren/Deaktivieren des Produktivmodus und <cache> zur Definition des Engine-Caches wurden aus der Datei x4config.xml entfernt. So ist ein leistungsstarkes und stabiles Caching sichergestellt, das keine Konfiguration erfordert.

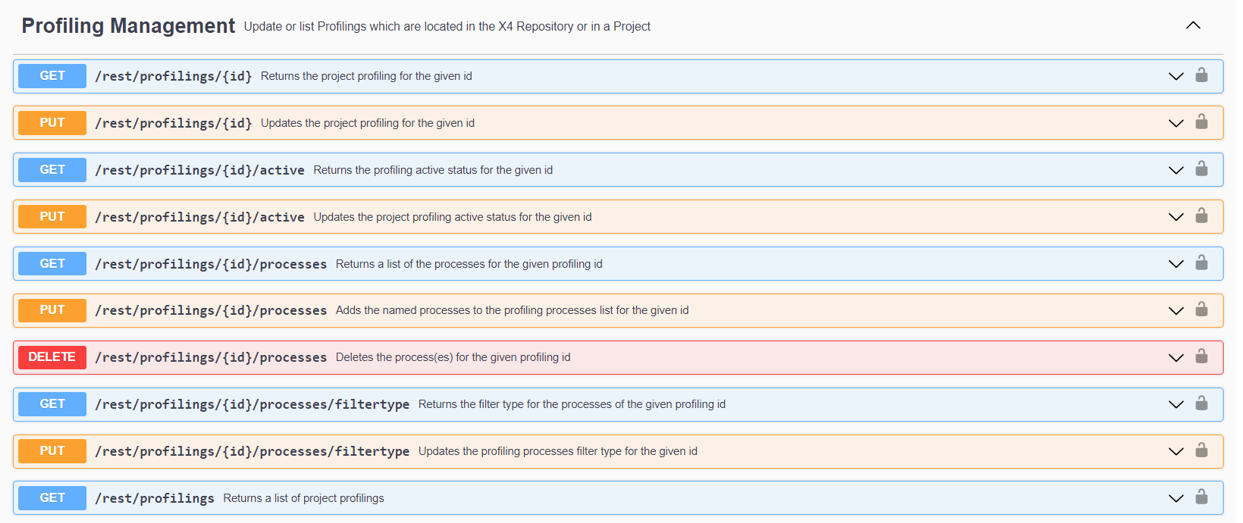

Verbesserung des Profiling-ReST-API zur Vereinfachung von Änderungen der Profiling-Konfiguration

Der ReST-Service für das Profiling Management wurde erweitert, um die einfache Änderung der Profiling-Konfiguration zu ermöglichen.

Die Profiling-Konfiguration kann aktualisiert werden, ohne das gesamte Objekt zu senden (beim Deaktivieren ist es z. B. nicht erforderlich, die gesamte Prozessliste zu senden).

Hinweis:

Das ReST-API unterscheidet sich vom Adapter-API.

Weitere Informationen, wie die verfügbaren ReST-Endpoints, die Input- und Output-Struktur sowie mögliche Werte, finden Sie im X4 ReST API unter http://localhost:8080/X4/X4Api/.

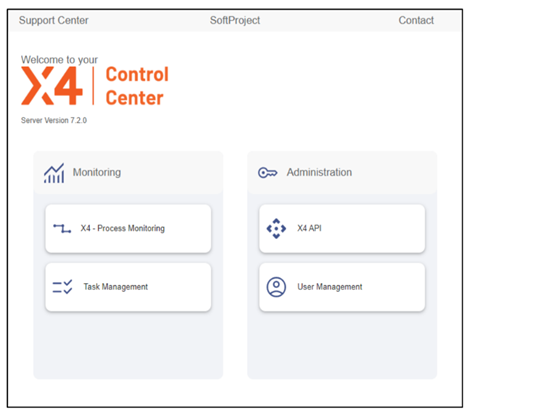

Neue Begrüßungsseite unter Root-URL der X4 BPMS

Für die Root-URL der X4 BPMS (z. B. localhost:8080) wurde eine neue Begrüßungsseite angelegt, die als X4 Control Center bezeichnet wird.

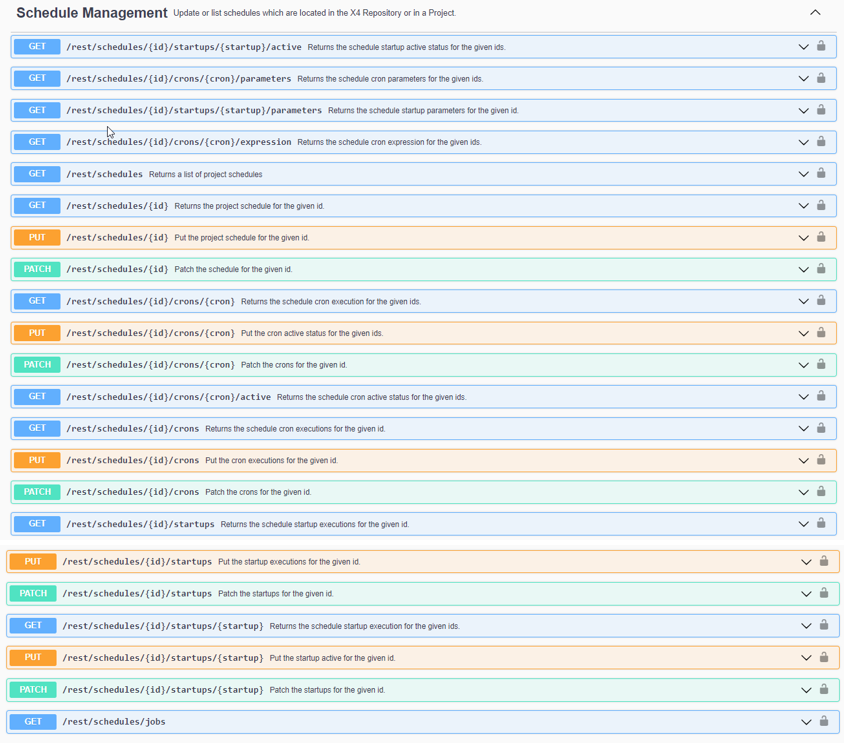

Scheduler – Verbesserung des Scheduler-ReST-API

Der ReST-Service für den Scheduler wurde erweitert, um die einfache Änderung der Scheduler-Konfiguration zu ermöglichen.

Die Scheduler-Konfiguration kann aktualisiert werden, ohne das gesamte Objekt zu senden.

Hinweis:

Das ReST-API unterscheidet sich vom Adapter-API.

Weitere Informationen, wie die verfügbaren ReST-Endpoints, die Input- und Output-Struktur sowie mögliche Werte, finden Sie im X4 ReST API unter http://localhost:8080/X4/X4Api/.

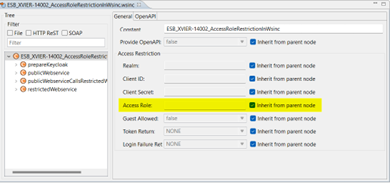

Hinzufügen einer Zugriffsrollenbeschränkung zur wsinc-Definition

Um den Zugriff in Web-Services-Definitionen zu beschränken, wurde das neue Feld Access Role angelegt. Dieses Feld bezieht sich auf eine Rolle in Keycloak, und der Benutzer muss zugewiesen werden, um Zugriff auf den Service zu erhalten.

Die Rolle wird vom übergeordneten Knoten geerbt. Wenn ein Benutzer keinen Rollenzugriff hat, wird die Meldung „403 forbidden“ ausgegeben. Wenn der Benutzer ungültigen Token-Zugriff hat, wird „401 unauthorized“ zurückgegeben.

Neuer Parameter für Prozess-ID

Um die neue Prozess-UID in Prozessen zu verwenden, ist der neue Parameter PUID verfügbar. Der vorhandene Parameter PID ist weiterhin als Zahl verfügbar.

%PID% | ID der aktuellen Instanz des Technical Processes als ganze Zahl, die innerhalb einer X4 Server-Instanz eindeutig ist. Subprozesse werden mit derselben Prozess-ID ausgeführt, nicht jedoch Technical Processes, die über den Process Starter gestartet wurden. Beispiel: 1628696804892237809 Wenn mehrere Instanzen eines X4 Servers parallel auf einem Applikations-Server ausgeführt werden, empfiehlt sich, statt %PID% den eindeutigen Platzhalter %UID% zu verwenden. |

%PUID% | Gibt die eindeutige UUID des Start-Prozesses aus. |

Weitere Informationen, siehe System-Parameter.

Ersetzung des Keycloak-ReST-API-Benutzers durch einen Servicebenutzer

Der Keycloak-Systembenutzer wurde durch einen sogenannten Servicebenutzer ersetzt. Der „Keycloak-ReST-API-Benutzer“ wurde entfernt.

Der Server arbeitet jetzt mit sogenannten Servicekonten und verwendet den Wert für die Client-ID (Client ID) als Benutzernamen des Kontos und den Wert für den geheimen Client-Schlüssel (Client Secret) als Passwort des Kontos.

Die neue Keycloak-Konfigurationsdatei hat folgende Struktur:

{

"connection": {

"realm": "X4Realm",

"auth-server-url": "http://localhost:8085/auth/",

"resource": "X4",

"credentials": {

"secret": "60304a13-8fa6-4899-94a2-0c10562768ec"

}

},

"service-account-credentials": {

"username": "Test",

"password": "D9iRpVhaqMeTrBzBZdz2MWD7mAtapvua"

}

Das Dictionary service-account-credentials ist optional.

Wenn dieser Schlüssel nicht in dieser Konfigurationsdatei vorhanden ist, verwendet der Server standardmäßig connection > resource als Servicekonto-ID und connection > credentials > secret als den geheimen Schlüssel des Servicekontos. Wenn die Datei nicht auf dem Server (im Verzeichnis configurations) bereitgestellt wird oder keine connection-Daten vorhanden sind, werden die Zugangsdaten standardmäßig auf X4 und 60304a13-8fa6-4899-94a2-0c10562768ec gesetzt.

Dieser Mechanismus ermöglicht es Systemadministratoren, die Standardservicekonten bei Bedarf zu überschreiben, bietet aber auch die Möglichkeit, die Pflege von zwei Sätzen mit Keycloak-Zugangsdaten (einem Satz in connection und dem anderen unter service-account-credentials) zu vermeiden.

Wenn Änderungen an der Keycloak-Konfigurationsdatei vorgenommen werden, muss der Server neu gestartet werden.

Installationstool für die Installation von X4 Server und Keycloak als Dienst

Der X4 Server und Keycloak können beim Ausführen der Standardinstallation als Dienst installiert werden. Der Dienst wird automatisch angelegt und wird nach der Deinstallation der X4 BPMS automatisch bereinigt.

Weitere Informationen finden Sie im X4 BPMS-Installationshandbuch auf der Download-Seite der SoftProject-Website unter softproject.de/de/x4-bpms/downloads.

Docker-Compose-Datei für die Installation von X4 BPMS und Keycloak

Für den Download des X4 Servers für Version 7.2 der X4 BPMS und des Keycloak ist eine Docker-Datei verfügbar. Weitere Informationen finden Sie im X4 BPMS-Installationshandbuch auf der Download-Seite der SoftProject-Website unter softproject.de/de/x4-bpms/downloads.

X4 Update Tool für Patch-Releases verbessert

Das Update Tool wurde erweitert, um Updates innerhalb derselben Minor-Version zu vereinfachen. Der Anwender kann eine Kopie der vorhandenen Version als Backup anlegen. Eine Migration vorhandener Projekte ist innerhalb von Patches nicht mehr erforderlich.

Das Update Tool aktualisiert die folgenden Komponenten in der laufenden Installation:

EAR

X4-WildFly-Module

X4 Server unterstützt Keycloak 19.0.0+

Der X4 Server unterstützt jetzt Version 19.0.1 des Authentifizierungsproviders Keycloak. Weitere Informationen finden Sie in den Systemvoraussetzungen auf der Download-Seite der SoftProject-Website unter softproject.de/de/x4-bpms/downloads

Keycloak –Standardbenutzer anlegen

In der neuen Keycloak-Version ist kein Standard-Admin-Benutzer vorgesehen. Der Anwender muss daher bei der ersten Verwendung manuell einen Admin-Benutzer anlegen. Dazu muss http://localhost:8085/auth/ aufgerufen und im Control Center über User Management ein Benutzer angelegt werden.